快下班的时候,同事小董好像遇到了妖魔鬼怪一样大叫一声,“我的老天爷!”怎么啦?大家循声而去,以为超级大蟑螂出现了,到了现场才知道,原来小董收到了一封邮件,其中的附件为“list 20200924 4644753.doc“是一份word文档,邮件大概内容是某种产品的报价,小董运行附件,结果被钉邮跳出的提示框吓到了,提示该附件可能是病毒文件,近期公司针对客户经理做了好几场关于勒索病毒的专题培训,小董现在的状态是听到“勒索病毒”四个字就发怵,所以只是看到提示是病毒,还未运行就吓得哇哇大叫了。

正好借着这个疑似病毒的word文档附件分析,聊聊现在邮件病毒的运行模式。

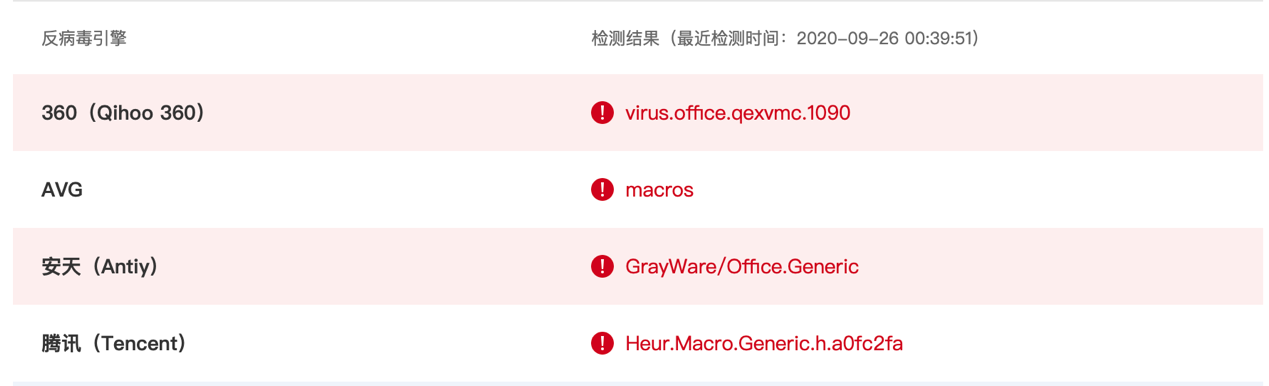

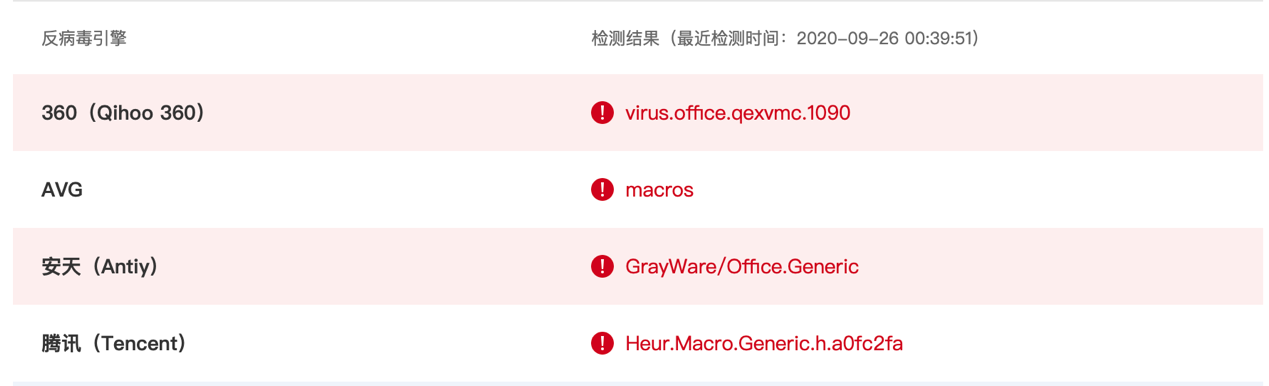

通过沙箱进行分析,果然四个引擎报毒:

接下来分析行为,没想到运行的瞬间小小的看似word的附件在后台可以做如此多的动作:

通过powershell运行一大串代码,接下来创建了一大串自动运行的服务:

service_path: "C:\Windows\system32\netplwiz\fdprint.exe"

service_name: fdprint

service_path: "C:\Windows\system32\dxva2\certCredProvider.exe"

service_name: certCredProvider

service_path: "C:\Windows\system32\vdsbas\wmicmiplugin.exe"

service_name: wmicmiplugin

service_path: "C:\Windows\system32\iernonce\gpsvc.exe"

service_name: gpsvc

安装了六个消息钩子(消息钩子:是Windows消息处理机制的一个平台,应用程序可以在上面设置子程以监视指定窗口的某种消息,而且所监视的窗口可以是其他进程所创建的。),利用powershell下载了一个可执行的文件C:\Users\vbccsb\EXyas68\X_XE08_\Qicxrezc.exe,立即执行,产生相应的进程,访问 http://h2a1.com/uf8vu/U/页面同时与主机h2a1.com 进行数据交互。

接下来的动作就是扫描计算机名,扫描用户名等等,按照常规套路分析,扫描用户名后就是口令爆破,爆破成功后,进行提权,横向攻击,当然过程中会源源不断的将需要的工具空投过来,现在攻击所用到的工具基本上都是正常的软件工具,简单点说就是可以绕过防毒软件的扫描和检测,从行为上分析才可以定性是病毒木马恶意软件。

小董在旁边看得眼睛都直了“这明明看着就是一份正常的word文档,没想到里面隐藏着这么多阴谋诡计,花花肠子,男盗女娼(后面隐去500字)……真是世风日下,收封邮件,都有可能被黑成这样!“

接下来分析行为,没想到运行的瞬间小小的看似word的附件在后台可以做如此多的动作:

通过powershell运行一大串代码,接下来创建了一大串自动运行的服务:

service_path: "C:\Windows\system32\netplwiz\fdprint.exe"

service_name: fdprint

service_path: "C:\Windows\system32\dxva2\certCredProvider.exe"

service_name: certCredProvider

service_path: "C:\Windows\system32\vdsbas\wmicmiplugin.exe"

service_name: wmicmiplugin

service_path: "C:\Windows\system32\iernonce\gpsvc.exe"

service_name: gpsvc

安装了六个消息钩子(消息钩子:是Windows消息处理机制的一个平台,应用程序可以在上面设置子程以监视指定窗口的某种消息,而且所监视的窗口可以是其他进程所创建的。),利用powershell下载了一个可执行的文件C:\Users\vbccsb\EXyas68\X_XE08_\Qicxrezc.exe,立即执行,产生相应的进程,访问 http://h2a1.com/uf8vu/U/页面同时与主机h2a1.com 进行数据交互。

接下来的动作就是扫描计算机名,扫描用户名等等,按照常规套路分析,扫描用户名后就是口令爆破,爆破成功后,进行提权,横向攻击,当然过程中会源源不断的将需要的工具空投过来,现在攻击所用到的工具基本上都是正常的软件工具,简单点说就是可以绕过防毒软件的扫描和检测,从行为上分析才可以定性是病毒木马恶意软件。

小董在旁边看得眼睛都直了“这明明看着就是一份正常的word文档,没想到里面隐藏着这么多阴谋诡计,花花肠子,男盗女娼(后面隐去500字)……真是世风日下,收封邮件,都有可能被黑成这样!“

蓝盟IT外包建议,避免被垃圾邮件病毒攻击的最佳防御手段,仍然是提高安全意识,对于陌生邮件的附件坚决不点击!同时也可以通过部署邮件网关,客户端部署EDR安全体系整体提升系统的安全能力进行全面的防御。

文/上海蓝盟 IT外包专家

中文

中文